Les RSSI craignent les failles de sécurité dans le cloud public

Selon une récente étude, les RSSI craignent les failles de sécurité dans le cloud public, mais seule une entreprise sur six chiffre toutes ses données. Selon une récente étude publiée par la société...

View ArticleAnalyses des Cyber-menaces 2017

Nouveau rapport relatif à l’analyse des cyber-menaces enregistrées au cours du second trimestre 2017. Malwares, ransomwares, mobiles en pleine forme ! Le nouveau rapport dédié aux cyber-menaces baptisé...

View ArticleGlobal Transparency Initiative

Global Transparency Initiative : alors qu’il ne reste que quelques jours à l’administration américain pour effacer les outils Kaspersky de leurs postes informatiques, le géant de la sécurité...

View ArticleLa sécurité de l’IoT et de l’OT est une véritable bombe à retardement pour...

Les décideurs métiers et IT sont anxieux par rapport à la sécurité de l’IoT, notamment en raison des dommages possibles liés à une faille de sécurité. ForeScout Technologies, Inc., spécialiste de la...

View ArticleCybersécurité : Malwarebytes dévoile les grandes tendances 2018

Prévisions en matière de cybersécurité pour 2018. MB prédit une augmentation des menaces reposant sur le cryptojacking via les navigateurs Web, des attaques basées sur PowerShell ainsi qu’une...

View ArticleLes équipements médicaux seront-ils la prochaine cible des cybercriminels ?

Equipements médicaux et les pirates ! Le thème de l’édition 2017 du Cyber Security Weekend européen était “Next” – the near future and threats we will face ». A cette occasion, des experts de Kaspersky...

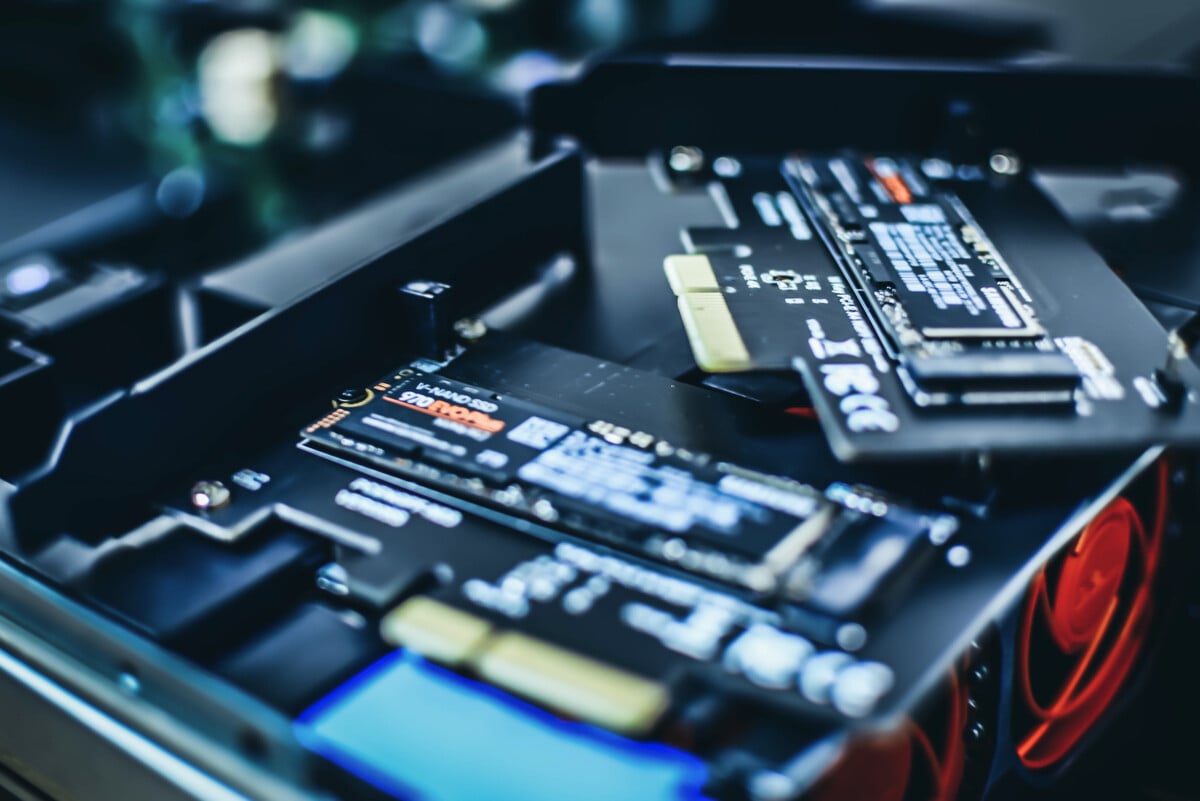

View ArticleLes 4 piliers pour maîtriser l’environnement multi-Cloud

Il existe quelques fondamentaux à respecter pour gagner en liberté et en sécurité et permettre à l’entreprise de tirer le meilleur parti de ses applications. Le Cloud, qu’il soit public, privé ou...

View ArticleMots de passe, authentification forte… 5 conseils pour ne plus se faire pirater

Voler un mot de passe est devenu un sport numérique pour les pirates tant les méthodes sont nombreuses. Si rien n’est infaillible, quelques méthodes peuvent permettre de réduire les risques. Le mot de...

View ArticleMenaces internes : les ignorer c’est s’exposer

Face à l’hypermédiatisation des plus grandes menaces informatiques touchant les entreprises au niveau mondial, on peut légitimement penser qu’elles émanent toutes de logiciels de pointe malveillants ou...

View ArticleViolations de données : 700 millions d’attaques contrecarrées en 2017

Suite aux violations de données à grande échelle, des pics massifs d’attaques ont été observés avant qu’elles ne soient révélées publiquement. Le rapport Cybercrime ThreatMetrix parle d’un record de...

View ArticleCybersécurité : 4 caractéristiques de la menace interne

La cybersécurité ne se limite pas à se protéger de malveillances externes. Bien souvent, les risques sont intimement liés à l’interne, de façon accidentelle ou intentionnelle. Mieux connaître ces...

View Articleles logiciels malveillants dédiés aux cryptomonnaies touchent 10 fois plus...

Les extracteurs de cryptomonnaie touchent 10 fois plus d’entreprises que les logiciels rançonneurs. Le Rapport Sécurité 2019 de Check Point révèle pourtant que seul 1 professionnel de l’informatique...

View ArticleCarbon Black publie pour la première fois un rapport sur les cybermenaces en...

Carbon Black, société américaine spécialisée dans les solutions de sécurité des points terminaux de nouvelle génération dans le Cloud, publie les résultats de son premier rapport sur la sécurité des...

View ArticleLes tendances phares en matière de cybersécurité pour 2019

Du point de vue de la cybersécurité, l’année 2018 s’est révélée assurément riche en événements ! En mai, le RGPD est finalement entré en vigueur en Europe. Cette avancée a démontré que les instances...

View ArticleDes pirates mettent la main sur des mises à jour du logiciel ASUS

Des pirates informatiques ont réussi à s’infiltrer dans les mises à jour du constructeur Coréen ASUS. Ils ont installé, durant plusieurs semaines, des backdoors sur des milliers d’ordinateurs....

View ArticleStratégie vs tactique, les fournisseurs cybersécurité sont-ils trop nombreux ?

Si vous demandez à n’importe quel membre d’un comité de direction ou d’un comité exécutif quelle place il accorde à la cybersécurité, il vous répondra qu’il la prend « très au sérieux ». Et c’est...

View ArticleRGPD : la protection des données reste un enjeu majeur

Entré en vigueur le 25 mai 2018, le règlement général sur la protection des données personnelles (RGPD) continue de donner des cauchemars à de nombreux dirigeants d’entreprises et responsables...

View ArticleComment protéger son réseau et ses imprimantes professionnelles en 5 étapes ?

Les entreprises de toutes tailles doivent relever un certain nombre de défis pour assurer la sécurité de leurs réseaux. Pourtant, les vulnérabilités liées aux MFP et imprimantes connectées...

View ArticleAlarme, caméra, … objets connectés et sécurité !

Selon un rapport de Gartner en 2019, l’adoption de l’IoT par les entreprises a progressé de 21,5 % entre fin 2018 et 2019 pour atteindre un total estimé de 4,8 milliards d’appareils.1 Alors que...

View ArticleComment lutter contre le Shadow IT ?

Le Shadow IT se définit par l’accessibilité au service informatique (généralement par le Cloud) d’une entreprise par une personne externe sans l’accord des gestionnaires informatiques de ladite...

View Article